Повышение безопасности Hyper-V 2016 с помощью решений 5nine

В последние годы компания 5nine Software участвовала во множестве проектов, в которых клиенты строили свою инфраструктуру на платформе Windows Server Hyper-V, начиная от версии 2008 R2 и заканчивая релизом нового гипервизора в составе Windows Server 2016. Это были, как правило, проекты крупных компаний с повышенными требованиями к безопасности. Не секрет, что в последнее время инциденты ИБ в крупных компаниях и государственных организациях стали регулярными. В условиях, когда пользователи теряют конфиденциальную информацию и крупные средства, повышенные требования к безопасности выглядят разумными. Почему же участились инциденты ИБ и как можно повысить безопасность своей инфраструктуры с новой серверной ОС Microsoft?

Виртуализация уже давно стала традиционной частью инфраструктурных решений. Безусловно, возможности гипервизоров существенно расширились, трансформируясь в частные и гибридные облака, вследствие чего инфраструктура клиентов стала более гибкой и динамичной, что соответствует современным условиям ведения бизнеса — нужно быстро создавать и обслуживать новые сервисы и виртуальных машины в их составе, поддерживать несколько кластеров или ЦОДов с миграцией и балансировкой ВМ между ними. Но, тем не менее, клиенты часто используют в виртуальной среде устаревшие технологии end-point security с установкой агентов в ВМ и методы изоляции при помощи VLAN. Эти технологии добавляют уязвимости, связанные с возможностью блокирования или удаления агента в ВМ, потребляют дефицитные ресурсы оборудования, усложняют администрирование виртуализированных ЦОДов крупных компаний.

Что же предлагают для решения этих проблем Microsoft и его технологические партнеры? Во-первых, для защиты от «эффекта Сноудена» в Windows Server 2016 появилась технология Shielded VM, которая позволяет шифровать диск ВМ из инфраструктуры гостевых операционных систем, защищая его от копирования и просмотра администратором хоста. Существенно увеличить безопасность инфраструктуры ЦОДа поможет использование Nano Server — новой версии ОС, в которой отсутствует графический интерфейс GUI и существенно снижена площадь атаки путем минимизации набора ролей. Как результат — в 3 раза меньше портов и в 10 раз меньше критических обновлений. Еще одно новшество — защита компонентов, отвечающих за целостность ядра ОС, паролей и других важных системных данных при помощи отдельного контейнера Hyper-V — Virtual Security Module (VSM). Все это существенно увеличивает защищенность новой ОС и инфраструктуры пользователя.

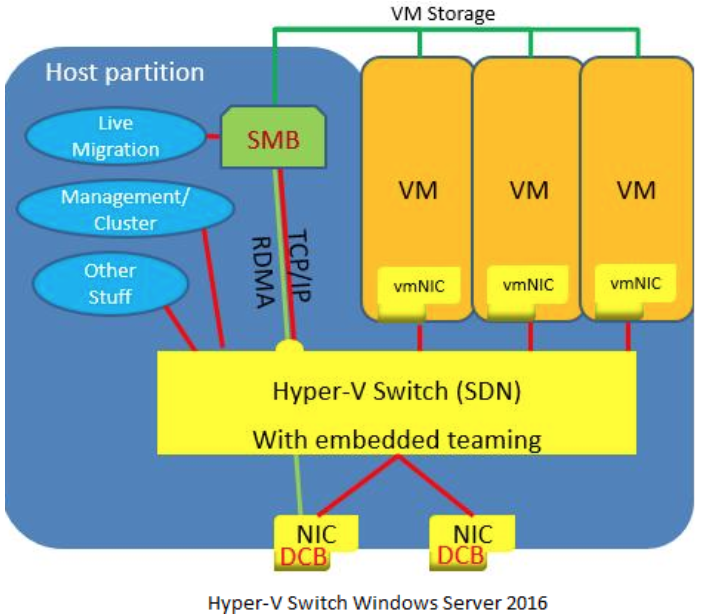

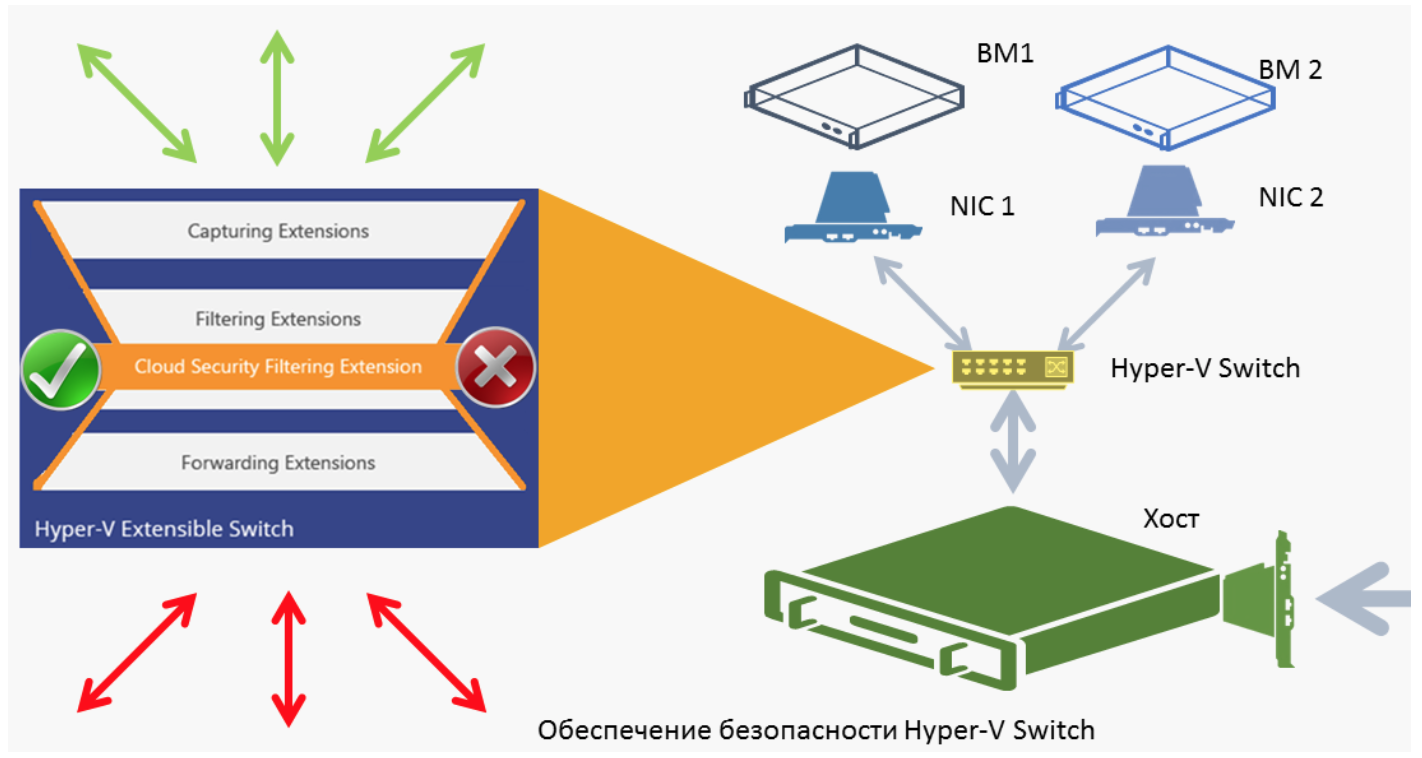

Но вместе с этим у новой операционной системы отсутствуют некоторые важные функции безопасности и нет полного соответствия законодательства, так как эти требования не являются характерными для серверной ОС и должны быть реализованы сторонними решениями. Microsoft существенно облегчил реализацию этих функций, дав доступ нескольким технологическим партнерам к коммутатору Hyper-V. Расширяемый виртуальный коммутатор Hyper-V позволяет изолировать пользователей ВМ, управлять всем трафиком внутри виртуальной среды, защищать ВМ от вредоносных атак. Благодаря встроенной поддержке драйверов фильтров NDIS и драйверов внешнего вызова платформы фильтрации Windows, виртуальный коммутатор Hyper-V позволяет независимым разработчикам программных продуктов (ISV) создавать расширения виртуального коммутатора, которые увеличивают безопасность ВМ и сетей.

Но вместе с этим у новой операционной системы отсутствуют некоторые важные функции безопасности и нет полного соответствия законодательства, так как эти требования не являются характерными для серверной ОС и должны быть реализованы сторонними решениями. Microsoft существенно облегчил реализацию этих функций, дав доступ нескольким технологическим партнерам к коммутатору Hyper-V. Расширяемый виртуальный коммутатор Hyper-V позволяет изолировать пользователей ВМ, управлять всем трафиком внутри виртуальной среды, защищать ВМ от вредоносных атак. Благодаря встроенной поддержке драйверов фильтров NDIS и драйверов внешнего вызова платформы фильтрации Windows, виртуальный коммутатор Hyper-V позволяет независимым разработчикам программных продуктов (ISV) создавать расширения виртуального коммутатора, которые увеличивают безопасность ВМ и сетей.

Компания 5nine Software является одним из ключевых вендоров, с которым Microsoft сотрудничает по разработке средств защиты и управления Hyper-V c 2009 года. Последняя версия программы 5nine Cloud Security была представлена на ежегодной конференции Ignite, одновременно с Windows Server 2016. Презентацию решения вы можете посмотреть здесь.

5nine Cloud Security интегрирован в виртуальный коммутатор и является единственным безагентным решением для обеспечения безопасности Windows Server Hyper-V. Он контролирует сетевой трафик между виртуальными машинами, изолирует отдельные ВМ и группы, обнаруживает вредоносные атаки на уровне приложений, осуществляет быстрое антивирусное сканирование и блокировку угроз, повышая безопасность виртуальной среды.

Основным отличием от других СЗИ является безагентная архитектура решения, позволяющая не устанавливать программное обеспечение в гостевую операционную систему, анализируя трафик и управляя им на уровне виртуального коммутатора.

Установка Cloud Security достаточно проста и может быть без проблем выполнена администратором Windows Server со знаниями, эквивалентными квалификации MCSA, в отличие от аналогичных решений других вендоров, значительно более сложных, дорогих и требующих гораздо больших усилий и квалификации.

Для запуска приложения должны быть установлены три основных компонента:

– Управляющая служба (Management Service) — устанавливается в гостевом или родительском разделе, которые будут определены как управляющие серверы для всей инфраструктуры Hyper-V. Возможна установка нескольких управляющих серверов, которые обеспечивают функцию аварийного восстановления.

– Управляемая служба (Host Management Service) — устанавливается на каждом защищаемом сервере.

– Консоль управления (Management Console) — устанавливается на каждом рабочем месте, используемом для управления и контроля применения правил системы безопасности.

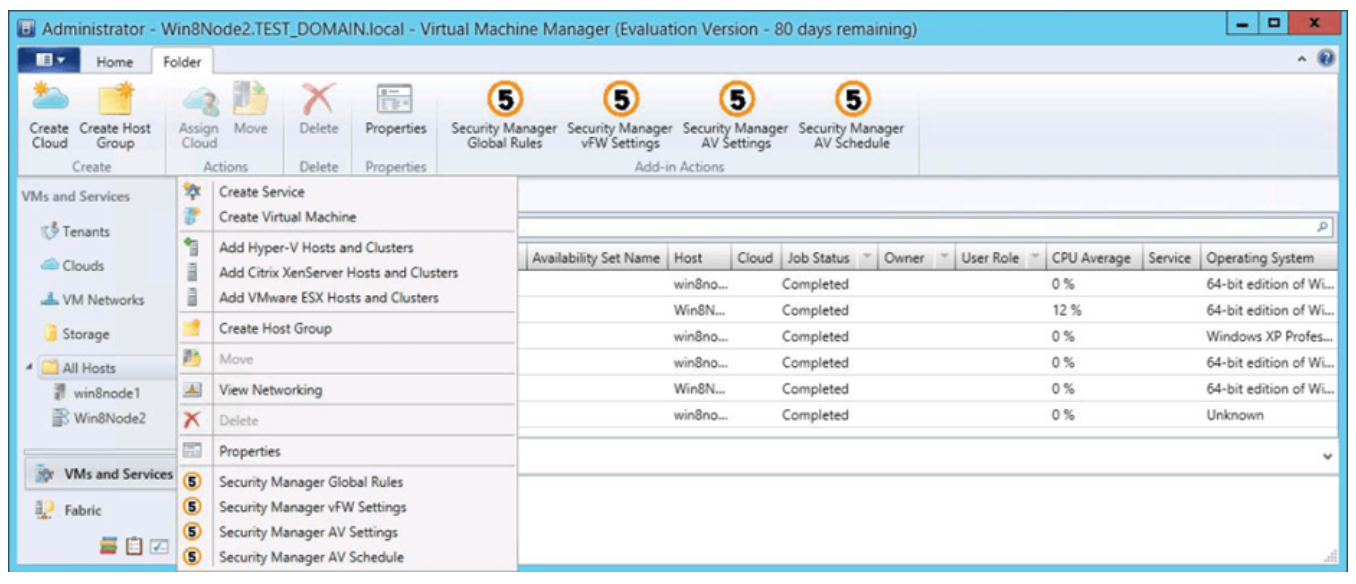

Решение также может быть интегрировано с System Center Virtual Machine Manager путем установки бесплатного плагина, позволяющего управлять инфраструктурой ЦОДа и безопасностью виртуализации с единой консоли.

Расширение для Azure Pack дает возможность управления функциями Cloud Security из портала самообслуживания, что позволяет хостинговым компаниям развернуть новую услугу «Безопасность как сервис» (SECaaS).

В продукте реализована ролевая модель управления безопасностью. Доступны три роли: администратор информационной безопасности, ИТ-администратор и аудитор.

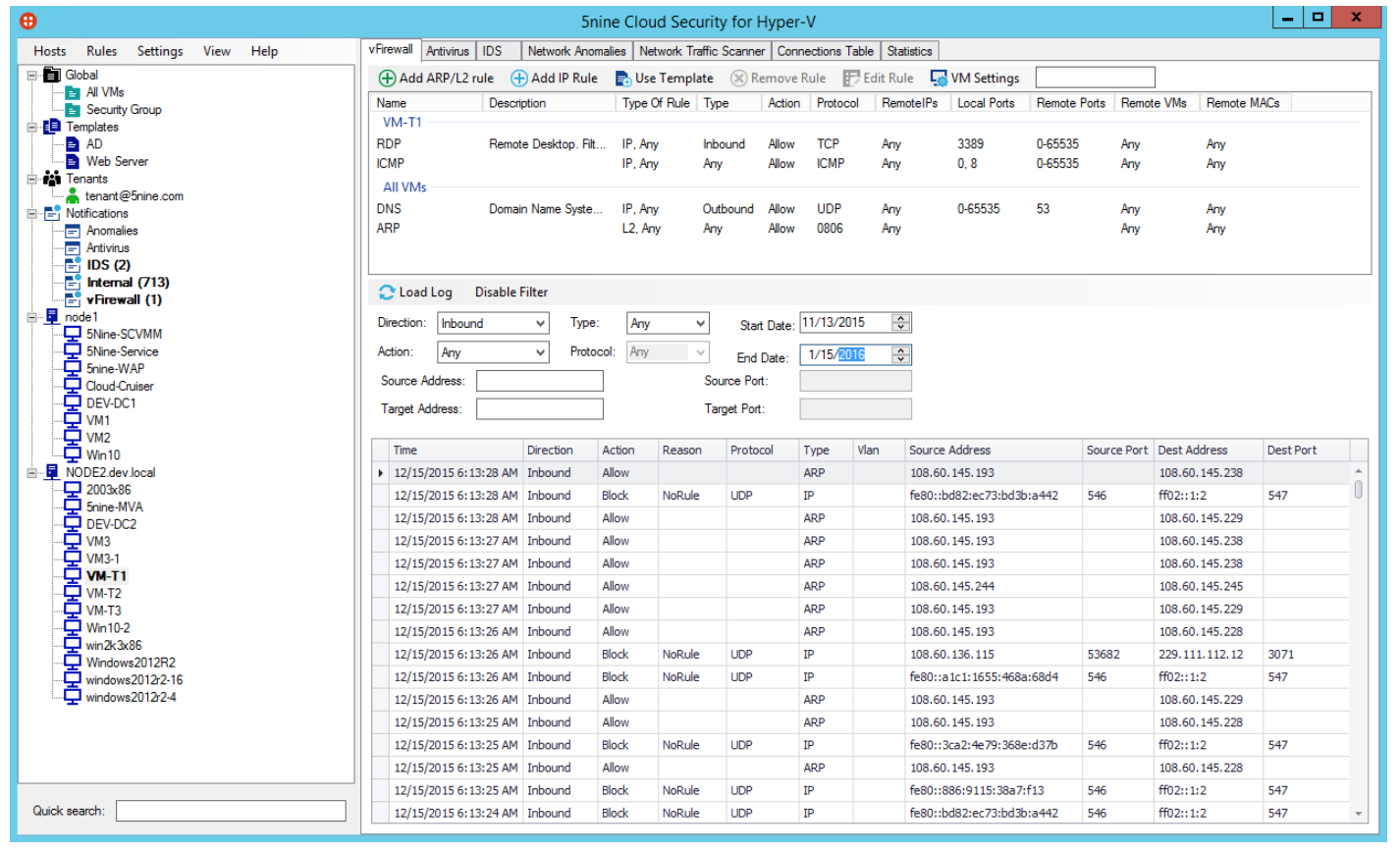

Из собственной консоли или SCVMM администратор может достаточно просто настроить политики безопасности виртуального межсетевого экрана, в том числе при помощи шаблонов. Поддерживаются виртуальные машины под управлением как Windows, так и Linux. Изолировать можно как отдельные ВМ, так и их группы благодаря поддержке мультитенантности. Доступна функция защиты самого родительского раздела сервера Hyper-V, в том числе антивирусная.

С помощью функций межсетевого экрана можно реализовать следующую функциональность:

– фильтрация по MAC-адресу;

– поддержка ARP;

– фильтрация трафика с применением SPI (Stateful Packet Inspection) и DPI (Deep Packet Inspection);

– анализ аномалий сетевого трафика;

– управление входящей и исходящей полосой пропускания для каждой виртуальной машины;

– фильтрация MAC-вещания;

– журналирование отфильтрованных событий безопасности (в том числе антивируса и IDS) с возможностью экспорта в форматы SYSLOG и SIEM SPLUNK;

– поддержка технологии виртуализации сети NVGRE;

– управление доступом к виртуальной машине по расписанию.

Антивирусный сервис использует по выбору один из трех движков и баз сигнатур («Лаборатории Касперского», Bitdefender или Threat Track), однако механизм сканирования принципиально иной, чем у самих антивирусных вендоров. Благодаря функционированию на уровне гипервизора, антивирусное сканирование возможно без установки агента в ВМ, что повышает их защищенность, так как администратор гостевой операционной системы не может отключить антивирус. Использование технологии инкрементального сканирования увеличивает его скорость до 70 раз, при этом нагрузка на хост падает до 30%. Эта технология в сочетании с настройкой количества сканируемых ВМ позволяет гибко управлять ресурсами хостов и избежать «антивирусного шторма». Также доступны антивирусное сканирование сетевого трафика и опция активной защиты виртуальной машины, когда сканируются не только диски, но и оперативная память гостевого раздела. Базы сигнатур антивирусов и IDS могут обновляться централизованно для всей инфраструктуры Hyper-V через локальный прокси-сервер, позволяя изолировать хосты от публичных сетей с одновременным их размещением внутри ЦОДа для минимизации уязвимости родительских разделов от внешней атаки.

В интерфейсе антивирусного сервиса доступны настройки режимов сканирования, расписания и исключений для типов файлов и папок.

Система обнаружения вторжений (IDS) анализирует весь трафик внутри виртуального коммутатора Hyper-V, используя технологию Cisco Snort for Business для проверки аномалий пакетов, которые могут быть потенциальными атаками. В отличие от аналогичных решений других вендоров, возможно обнаружение атак не только in-out, но и внутри виртуальной среды с одной ВМ на другую. Такой сценарий атаки стал все более распространен как в виртуализированных ЦОДах хостинг-провайдеров, так и в крупных компаниях, где одна захваченная ВМ становится центром атаки внутри контура виртуальной среды. Для обнаружения атак используется не только сигнатурный, но и эвристический метод. СОВ определяет модель вашего нормального рабочего трафика в течение дня. Затем постоянно отслеживает его профиль и, если его значения превышают настройки оповещения, немедленно уведомляет о возможности нападения.

Для крупных компаний будет интересна возможность миграции политик безопасности в распределенных ЦОДах. Если у вас есть несколько ЦОДов или филиалов, которые не имеют прямых каналов связи, вы все равно можете синхронизировать настройки 5nine Cloud Security между ними, поддерживая миграцию ВМ, отказоустойчивость и безопасность бизнеса в случае аварий.

Наличие всех систем защиты (межсетевого экрана, антивируса, IDS, логирования событий безопасности и ролевой модели доступа) позволяет пользователям экосистемы Windows Server выполнить требования регуляторов: 152-ФЗ «О персональных данных», приказов № 17 и № 21 ФСТЭК, стандарта PCI-DSS и других.

5nine Cloud Security — легко устанавливаемое средство защиты виртуальной среды Hyper-V, которое просто интегрируется в средства управления Microsoft. Настройка занимает немного времени и интуитивно понятна. Основное преимущество — высокий уровень защиты на уровне гипервизора при низкой нагрузке на ресурсы хостов. Тестирование производительности системы при всех включенных сервисах 5nine Cloud Security показывает деградацию в пределах 3–4%. Подобные продукты других вендоров при тестировании показывают деградацию такого параметра, как ширина пропуска виртуальной сети, до 50%. Кроме того, при тестировании этих продуктов выясняется, что, в случае падения управляющего сервиса на базе ВМ, пропадают важные сетевые настройки и сеть становится практически неработоспособной. При отключении ВМ с управляющим сервисом 5nine все настройки сохраняются и Cloud Security продолжает осуществлять бесперебойную защиту виртуальной инфраструктуры.

Подводя итоги, можно отметить, что Windows Server 2016 с учетом решений партнеров стал еще безопаснее и позволяет защитить инфраструктуру клиента от новых угроз и выполнить жесткие требования законодательства РФ и международных стандартов ИБ.

Кроме того, в рамках тренда на импортозамещение следует отметить, что разработка и поддержка продуктов 5nine осуществляются исключительно в России с глобальной поставкой и тиражированием решений уже более чем для 100 тысяч клиентов по всему миру.

Протестировать 5nine Cloud Security можно как при установке версии с сайта, так и в виртуальной лаборатории.