Настройка RAS-шлюза программно-конфигурируемой сети в фабрике VMM

RAS-шлюз SDN – это элемент пути данных в SDN, который обеспечивает обмен данными site-to-site между двумя автономными системами. Если говорить точнее, RAS-шлюз создает подключение site-to-site между удаленными клиентскими сетями и вашим центром обработки данных с помощью IPSec, общей инкапсуляции маршрутов (GRE) или пересылки уровня 3.

Рассмотрим особенности настройки RAS-шлюза программно-конфигурируемой сети (SDN) в System Center 2016 – Virtual Machine Manager (VMM).

RAS-шлюз SDN – это элемент пути данных в SDN, который обеспечивает обмен данными site-to-site между двумя автономными системами. Если говорить точнее, RAS-шлюз создает подключение site-to-site между удаленными клиентскими сетями и вашим центром обработки данных с помощью IPSec, общей инкапсуляции маршрутов (GRE) или пересылки уровня 3.

Перед началом работы

Что нужно сделать перед началом работы

- Планирование: прочитайте о планировании SDN и изучите топологию планирования в статье Планирование инфраструктуры программно-конфигурируемой сети. На диаграмме вы увидите пример настройки с 4 узлами. Также эту настройку можно выполнить с тремя узлами контроллера сети (виртуальные машины) или с тремя узлами SLB/MUX. На примере показаны два клиента с одной виртуальной сетью, разбитой на две виртуальные подсети для моделирования веб-уровня и уровня базы данных. Как инфраструктуру, так и клиентские виртуальные машины можно перераспределить в любом физическом хосте.

- Контроллер сети: перед развертыванием RAS-шлюза разверните контроллер сети.

- SLB: во избежание ошибок в обработке взаимозависимостей перед развертыванием шлюза также разверните SLB. После того как SLB и шлюз будут настроены, вы сможете проверить подключение IPSec.

Этапы развертывания

Чтобы настроить RAS-шлюз, выполните следующие действия:

- Логическая сеть: создайте логическую сеть GRE VIP. Ей требуется пул IP-адресов для частных VIP (виртуальные IP-адреса) и для назначения VIP конечным точкам GRE. Сеть позволяет определять VIP, которые назначаются для маршрутизации виртуальных машин, функционирующих в фабрике SDN для обеспечения подключения site-to-site GRE.

- Шаблон службы: скачайте и импортируйте шаблон службы RAS-шлюза.

- Разверните шлюз: разверните экземпляр службы шлюза и настройте его.

- Проверьте развертывание: настройте подключение site-to-site GRE, IPSec или L3 и проверьте развертывание.

Создайте логическую сеть GRE VIP

- В консоли VMM запустите мастер создания логической сети. Введите название и дополнительное описание и нажмите Next (Далее).

- В разделе Settings (Настройки) выберите One Connected Network (Одна подключенная сеть). При желании вы можете выбрать Create a VM network with the same name (Создать сеть виртуальных машин с этим же именем). Благодаря этой настройке у виртуальных машин будет прямой доступ к этой логической сети. Выберите Managed by the Network Controller (Управляется контроллером сети) и нажмите Next (Далее).

- В разделе Network Site (Сетевой сайт) настройте следующие параметры:

- Название сети: GRE VIP

- Подсеть: 31.30.30.0

- Маска: 24

- Идентификатор VLAN в магистральной сети: Н/Д

- Шлюз: 31.30.30.1

- В разделе Summary (Сводка) проверьте настройки и закройте мастер.

Создайте пул IP-адресов для VIP-адресов GRE

- Правой кнопкой мыши выберите логическую сеть GRE VIP > Create IP Pool (Создать пул IP-адресов).

- Введите название и дополнительное описание пула и убедитесь, что сеть VIP выбрана. Нажмите Next (Далее).

- Примите сетевой сайт по умолчанию и нажмите Next (Далее).

- Выберите начальный и конечный IP-адреса для своего диапазона. Диапазон должен начинаться со второго адреса в доступной подсети. Например, если диапазон доступной подсети составляет от .1 до .254, начните его с 2.

- В поле IP addresses reserved for load balancer VIPs (IP-адреса, зарезервированные для VIP-адресов распределителя нагрузки) введите диапазон IP-адресов подсети. Это значение должно соответствовать диапазону, который вы использовали в качестве начального и конечного IP-адресов.

- Вам не нужно указывать данные шлюза, DNS или WINS, поскольку этот пул используется для распределения IP-адресов для VIP с помощью контроллера сети. Нажмите Next (Далее) чтобы пропустить эти окна.

- Проверьте настройки в разделе Summary (Сводка), после чего закройте мастер.

Скачайте и импортируйте шаблон

- Скачайте шаблон службы RAS-шлюза из хранилища Microsoft SDN GitHub. В скачанных файлах вы найдете два шаблона.

- Шаблон EdgeServiceTemplate_Generation1.xml предназначен для развертывания службы шлюза на виртуальных машинах поколения 1.

- Шаблон EdgeServiceTemplate_Generation2.xml предназначен для развертывания службы шлюза на виртуальных машинах поколения 2.

- По умолчанию в обоих шаблонах используются три виртуальные машины, но эту настройку можно изменить в конструкторе шаблонов служб. Настроить номер пассивного шлюза виртуальных машин можно во время развертывания.

- Извлеките содержимое папки на локальный компьютер.

- Нажмите Library (Библиотека) > Templates (Шаблоны) > Service Templates (Шаблоны служб) > Import Template (Импортировать шаблон).

- Откройте папку шаблона службы. Для этой процедуры выберите файл EdgeServiceTemplate Generation 2.xml.

- После импорта шаблона службы обновите параметры своей среды. Обратите внимание, что ресурсы библиотеки были импортированы во время развертывания контроллера сети.

- WinServer.vhdx: выберите базовый виртуальный образ жесткого диска, который вы загрузили и импортировали ранее, во время развертывания контроллера сети.

- NCCertificate.CR: выполните сопоставление с ресурсом NCCertificate.cr в библиотеке VMM.

- EdgeDeployment.CR: выполните сопоставление с ресурсом EdgeDeployment.cr в библиотеке VMM.

- На странице Summary (Сводка) нажмите Import (Импорт).

Разверните службу шлюза

В этом примере используется шаблон поколения 2.

- Выберите шаблон службы EdgeServiceTemplate Generation2.xml и нажмите Configure Deployment (Настроить развертывание).

- Введите название и выберите пункт назначения для экземпляра службы. Пункт назначения должен вести к группе узлов, которая содержит узлы, настроенные ранее для развертывания шлюза.

- В разделе Network Settings (Настройки сети) сопоставьте сеть управления с сетью управления виртуальными машинами.

- В разделе Deploy Service (Развернуть службу) экземпляры виртуальных машин изначально выделены красным. Нажмите Refresh Preview (Обновить предварительный просмотр), чтобы автоматически найти подходящие узлы для виртуальной машины.

- В левой части окна Configure Deployment (Настроить развертывание) есть ряд обязательных настроек.

- AdminAccount. Обязательно. Выберите вариант Run as account (Запустить в качестве аккаунта) в своей среде, которая будет использоваться как локальный администратор в виртуальных машинах шлюза. Например, администратор.

- Сеть управления. Обязательно. Выберите сеть управления виртуальными машинами, которую вы создали для управления хостами.

- SelfSignedConfiguration. Обязательно. Если вы используете самозаверяющий сертификат, задайте значение True. Если вы используете сертификат, который был назначен центром сертификации предприятия или сторонним корневым центром сертификации, настройте значение False.

- Нажмите Deploy Service (Развернуть службу), чтобы начать развертывание. Длительность развертывания зависит от аппаратного обеспечения, но, как правило, составляет от 30 до 60 минут. В случае неудачного развертывания шлюза удалите экземпляр службы в разделе All Hosts (Все хосты) > Services (Службы).

- Если вы не используете VHDX с корпоративным лицензированием (или ключ продукта не поставляется в файле ответов), развертывание прекратится на странице Product Key (Ключ продукта) во время настройки виртуальной машины. Вам необходимо войти на рабочий стол виртуальной машины вручную и либо ввести ключ, либо пропустить этот шаг.

Если вы хотите увеличить или уменьшить масштабы развертывания экземпляра SLB, читайте этот блог.

Настройте роль диспетчера шлюза

После развертывания службы шлюза вы можете настроить свойства и подключить ее к службе контроллера сети.

- Нажмите Fabric (Фабрика) > Network Service (Сетевая служба), чтобы открыть список установленных сетевых служб. Правой кнопкой мыши выберите службу контроллера сети > Properties (Свойства).

- Откройте вкладку Services (Службы) и выберите Gateway Manager Role (Роль диспетчера шлюза).

- Найдите поле Associated Service (Сопутствующая служба) под разделом Service information (Информация о службе) и нажмите Browse (Обзор). Выберите экземпляр службы шлюза, который вы создали ранее, и нажмите OK.

- Выберите параметр Run As account (Запустить в качестве аккаунта), который будет использоваться контроллером сети для доступа к виртуальным машинам шлюза.

- В разделе GRE VIP subnet (Подсеть GRE VIP) выберите подсеть VIP, которую вы создали ранее.

- В разделе Public IPv4 pool (Общедоступный пул IPv4) выберите пул, который вы настроили во время развертывания SLB. В разделе Public IPv4 address (Общедоступный IPv4-адрес) укажите IP-адрес из предыдущего пула. При этом нельзя указывать первые три IP-адреса из диапазона.

- В разделе Gateway Capacity (Пропускная способность шлюза) настройте параметры пропускной способности.

- Настройте количество зарезервированных узлов в поле Nodes for reserved for failures (Зарезервированные узлы для сбоев).

- Чтобы настроить индивидуальные виртуальные машины шлюза, нажмите каждую из них и выберите внешнюю подсеть IPv4, укажите локальный ASN и (необязательно) добавьте информацию однорангового устройства по протоколу BGP.

Теперь развернутый экземпляр службы связан с ролью диспетчера шлюза. Под этой ролью вы увидите экземпляр шлюза виртуальной машины.

Проверьте развертывание

После развертывания шлюза вы можете настроить типы подключения S2S GRE, S2S IPSec или L3 и проверить их.

Создайте и проверьте подключение site-to-site IPSec

Подключение site-to-site IPSec обеспечивает защищенный доступ к удаленным виртуальным машинам и службам из вашего центра обработки данных. Создать подключение можно следующим образом:

- Выберите сеть виртуальных машин, в которой вы хотите настроить подключение site-to-site IPSec, и нажмите Connectivity (Подключение).

- Выберите Connect to another network through a VPN tunnel (Подключиться к другой сети через туннель VPN). При желании, если вы хотите настроить обмен данными по протоколу BGP в своем центре обработки данных, вы можете выбрать пункт Enable Border Gateway Protocol (BGP) (Включить протокол пограничной маршрутизации).

- Выберите службу контроллера сети для устройства шлюза.

- Выберите VPN Connections (Подключения VPN) > Add (Добавить) > IPSec.

- Введите подсеть, как показано на диаграмме ниже. Эта сеть используется для маршрутизации пакетов из сети виртуальных машин. Эту сеть не нужно предварительно настраивать в вашем центре обработки данных.

- Введите название подключения и IP-адрес удаленной конечной точки. Дополнительно вы можете настроить пропускную способность.

- В разделе Authentication (Авторизация) выберите тип авторизации, который хотите использовать. Если вы выберете авторизацию через Run As account (Запустить в качестве аккаунта), создайте аккаунт с именем пользователя, а ключ IPSec сделайте паролем для этого аккаунта.

- В разделе Routes (Маршруты) введите все удаленные подсети, к которым хотите подключиться.

- Если вы выбрали Enable Border Gateway Protocol (BGP) (Включить протокол пограничной маршрутизации), вы можете ничего не вводить, а вместо этого указать свой ASN, одноранговый BGP IP-адрес и его ASN во вкладке Border Gateway Protocol (Протокол пограничной маршрутизации) (см. ниже).

- Во вкладке Advanced (Дополнительно) примите настройки по умолчанию.

- Чтобы проверить подключение, попробуйте выполнить ping-запрос на IP-адрес удаленной конечной точки от одной из виртуальной машины в сети.

Создайте и проверьте подключения site-to-site GRE

Подключение site-to-site GRE обеспечивает доступ к удаленным виртуальным машинам и службам из вашего центра обработки данных. Настроить подключение можно следующим образом:

- Выберите сеть виртуальных машин, в которой вы хотите настроить подключение site-to-stie GRE, и нажмите Connectivity (Подключение).

- Выберите Connect to another network through a VPN tunnel (Подключиться к другой сети через туннель VPN).

- При желании, если вы хотите настроить обмен данными по протоколу BGP в своем центре обработки данных, вы можете выбрать пункт Enable Border Gateway Protocol (BGP) (Включить протокол пограничной маршрутизации).

- Выберите службу контроллера сети для устройства шлюза.

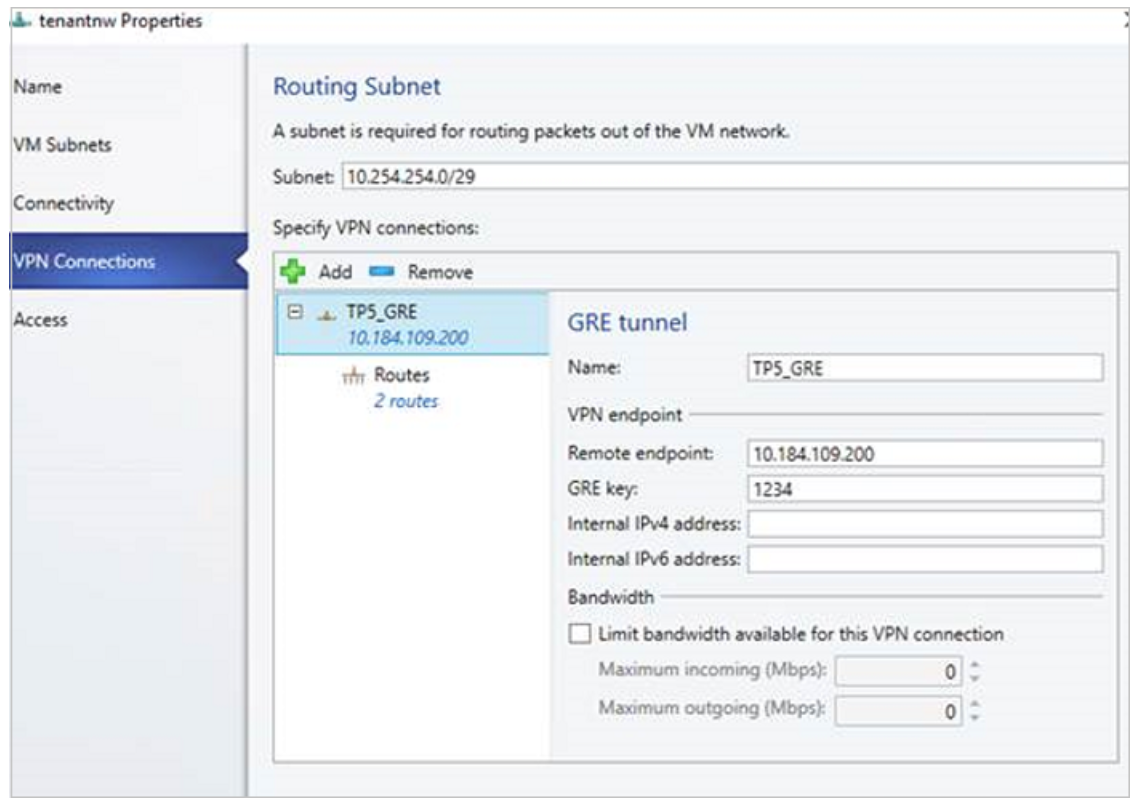

- Выберите VPN Connections (Подключения VPN) > Add (Добавить) > GRE.

- Введите подсеть, как показано на диаграмме ниже. Эта сеть используется для маршрутизации пакетов из сети виртуальных машин. Эту сеть не нужно предварительно настраивать в вашем центре обработки данных.

7. Введите название подключения и укажите IP-адрес удаленной конечной точки.

8. Введите ключ GRE.

9. Дополнительно вы можете заполнить другие поля на этой странице, но они не обязательны для настройки подключения.

- В разделе Routes (Маршруты) введите все удаленные подсети, к которым хотите подключиться. Если вы выбрали Enable Border Gateway Protocol (BGP) (Включить протокол пограничной маршрутизации) в разделе Connectivity (Подключение), вы можете ничего не вводить, а вместо этого указать ASN, одноранговый BGP IP-адрес и его ASN во вкладке Border Gateway Protocol (Протокол пограничной маршрутизации) (см. ниже).

- В других параметрах вы можете оставить значения по умолчанию.

- Чтобы проверить подключение, попробуйте выполнить ping-запрос на IP-адрес удаленной конечной точки от одной из виртуальной машины в сети.

Проверьте подключение уровня 3

Шлюз уровня 3 действует в качестве моста между физической инфраструктурой в центре обработки данных и виртуализированной инфраструктурой в облаке, работающем по технологии виртуализации сети Hyper-V. Подробнее.

В настоящее время VMM не поддерживает динамическое подключение уровня 3 по протоколу BGP, но подключение уровня 3 можно настроить с помощью скрипта PowerShell.

- Войдите на сервер VMM от имени администратора.

- Выполните следующий скрипт.

В таблице ниже приведены примеры динамического и статического подключений уровня 3.

|

Параметр |

Сведения |

Пример значения |

|

L3VPNConnectionName |

Указываемое пользователем название сетевого подключения уровня 3 |

"Contoso_L3_GW" |

|

VmNetworkName |

Название клиентской виртуальной сети, которая доступна по сетевому подключению уровня 3 |

"ContosoVMNetwork" |

|

NextHopVMNetworkName |

Указываемое пользователем название сетевого подключения уровня 3; название созданной вами сети виртуальных машин уровня 3 с тегами VLAN |

"Contoso_L3_Network" |

|

LocalIPAddresses |

IP-адреса, которые настраиваются в сетевом интерфейсе уровня 3 на шлюзе HNV |

"10.127.134.55/25" |

|

PeerIPAddresses |

IP-адрес физического шлюза сети, доступного по логической сети уровня 3 |

"10.127.134.65" |

|

GatewaySubnet |

Подсеть, которая используется для маршрутизации между шлюзом HNV и клиентской виртуальной сетью |

"192.168.2.0/24" |

|

RoutingSubnets |

Статические маршруты для интерфейса уровня 3 на шлюзе HNV |

|

|

EnableBGP |

Параметр для включения BGP. По умолчанию настроено значение False |

|

|

TenantASNRoutingSubnets |

ASN-номер клиентского шлюза (только если включен протокол BGP) |

|